Qui est loic ?

Pour ceux qui l’ignorerait encore, LOIC est l’acronyme de « Low Orbit Ion Canon ». J’en avais un tout petit peu parlé dans un précédent billet.

Ce programme, extrêmement facile à utiliser, n’a pour but que de générer un maximum de connexion vers un serveur donné. L’idée étant bien sur que si un nombre suffisant de personnes l’utilise au même moment, alors le serveur devrait s’écrouler sous le nombre de requêtes. C’est ce logiciel que les anonymous utiliserait pour réaliser des attaques DDOS (déni de service distribué). C’est en tout cas ce qu’ils affirment eux même. (Voir par exemple le reportage diffusé sur Arte le 06/06/2011 et intitulé « la guerre invisible »).

Plutôt sceptique sur ce point (outil en mode graphique !?), et assez curieux de voir ce qui apparait concrètement dans les journaux des serveurs attaqués, j’ai voulu en apprendre un peu plus sur ce logiciel.

Choix de la victime

L’un de mes propre serveurs se portera vite volontaire. (Qu’il en soit remercié). Il ne reste plus qu’a « ouvrir » un port (Au pif, le 3000), et surtout à enregistrer tout le trafic réseau qui va arriver dessus. Tout ceci se fait en exactement deux commandes (dans deux terminaux distincts, c’est mieux) :

netcat -l -p 3000 sudo tcpdump port 3000 -w /tmp/loic.pcap

A l’attaque !

Je choisi une autre machine pour jouer l’attaquant. Je configure loic pour attaquer sur le port 3000, je réduit le nombre de thread à 1 (de toute façon, j’ai qu’un cpu mono-core), j’indique bien sur l’ip de la victime et… FIRE !

J’observe alors une suite de « hi » s’inscrire dans le terminal de la victime. Voila. Tout ce que LOIC envoi, c’est le message « hi » répété un grand nombre de fois. Rien d’extraordinaire de ce coté la. Que raconte les traces réseau maintenant ? Et bien elles révèles deux choses assez surprenantes.

Pas de spoof d’ip

Le premier truc qui personnellement me sidère, c’est que le développeur de ce machin n’a absolument pas pris la peine de spoofer l’ip de l’attaquant. Autrement dit, c’est bien avec votre IP que loic se connecte. Pour un logiciel qui ne veut qu’ouvrir des connexions, et qui n’a donc pas besoin de recevoir la moindre réponse, j’avoue ne pas comprendre l’intérêt de laisser son IP dans les logs.

En fait, je doute sincèrement que LOIC est été une seule fois réellement utilisé. Les véritables attaques DDOS ont dues toute être effectuées par des machines infectées. Des PC « zombies », et tant pis si la police vient frapper un jour à la porte de madame michu. Son PC sous windows est effectivement de plus en plus lent mais c’est normal parce qu’il est vieux…..Un virus ? Non elle est pas malade…

Et cette impression va vite être renforcée.

Une seule connexion !

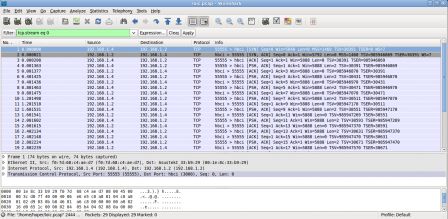

Le réseau, c’est vraiment pas mon truc. Mais pour un programme soit disant offensif, j’ai quand même l’impression qu’il y a un soucis. Regardez la copie d’écran ci dessous :

On établi la connexion (SYN), le serveur répond (SYN ACK). Normalement, si le but est s’écrouler le serveur sous un grand nombre de demande (synflood), c’est à ce moment la qu’il faudrait relancer une demande de connexion (SYN). Mais non. Au lieu de cela, l’attaquant confirme (ACK), puis envoi son premier « Hi » (PSH). Encore mieux, tous les messages qui suivent sont envoyés dans la même connexion ! Au final, c’est donc une seule et unique connexion qui est réalisée.

Il existe tellement de façon d’attaquer un site web. Des techniques qui ont fait leur preuves, même si de nombreuses parades doivent exister. Alors… comment un logiciel qui ne fait absolument rien de particulier pourrait vraiment représenter un réel danger ? (A part pour l’attaquant donc, qui lui laisse son IP sur tous les serveurs qu’il tente d’attaquer…)

Conclusion

Je ne sais pas qui à créé LOIC, ni surtout pour quoi. J’ignore totalement à quoi il peut réellement servir, (je tenterai bien une décompilation du code java, mais j’ai un peu la flemme la….) mais je pense savoir à quoi il ne PEUT PAS servir : L’attaque de sites web.

une fois, j’avais essayé de me connecter a un des tchat irc des anonymous avec tor et la connexion a été refusée, par contre sans tor ça marchait ….

Est ce que tu sous-entend que les anonymous feraient tout pour ne pas rester anonyme ? 🙂

Je te crois volontiers à propos de ton expérience avec Tor, mais il est possible que l’admin ai temporairement banni certaines IP etc, suite à des attaques ou autre trucs dans le genre…

Il semble que certains anonymous utilisent maintenant i2p, et les serveurs irc présents dans ce réseau. (Voir mon précédent billet sur i2p). La au moins, ton ip n’apparaitra nul part…

Bonjour. Il n’est pas étonnant que vous n’ayez observé qu’une seule connection : le réglage « threads » permet justement d’indiquer le nombre de connections que vous souhaitez simuler, ce me semble, et il n’a rien à voir avec votre CPU.

Vous devriez réitérer votre test en augmentant ce réglage. Je gage que vous obtiendriez des résultats notablement différents.

Cordialement.

Je vous crois sur parole. Mais l’augmentation du nombre des connexions ne changerait rien aux deux défauts majeurs de ce soft :

– L’absence de spoof d’ip.

– Le fait qu’aucune technique d’attaque ne soit utilisée.

Lire et entendre partout que LOIC est l’arme ultime alors que son action peut être reproduite par un script de 3 lignes, je trouve que ça fait un peu tâche 🙂

LOIC est un logiciel permettant à ceux qui n’y connaissent rien de mener des attaques DDOS, pas de hacker un serveur. Son utilisation sur une même cible par de nombreuses personnes multipliant les « threads » doit permettre de faire tomber momentanément des sites qui ne sont pas protégés contre une telle charge simultanée. On ne lui demande rien de plus. Evidemment, il n’a rien de l’arme ultime. Ce n’est pas un tank mais un AK-47 que n’importe qui peut se procurer et qui permet de mener collectivement l’attaque la plus basique qui soit : multiplier les connections simultanées sur le serveur.

Pour l’IP, le chan irc d’Anonymous conseille de passer par un VPN. Un nouveau programme devrait sortir en Novembre. Il me semble qu’il intégrera le spoof d’ip. A voir…

Un VPN… Ca me semble pas être une idée merveilleuse ça…

Bon, je rappel que le réseau est vraiment pas mon domaine de prédilection, donc si je dit de grosses bêtises, il faudra pas hésiter à me corriger.

Mais, sauf erreur de ma part, un VPN va effectivement « remplacer » notre IP par une autre, c’est vrai. Sauf que le serveur VPN devra lui aussi gérer les centaines de connexions que l’on ouvre… En gros, un netstat ou un lsof -i sur le serveur VPN affichera les centaines de connexions souhaitées… Avec tout ce que cela signifie en terme d’utilisation de ressources et compagnie. Bref, c’est le serveur VPN qui est du coup lui aussi attaqué (moins gravement que le serveur de destination qui doit fournir une réponse, mais quand même…)

Pas très cool il me semble… Si j’étais l’admin d’un serveur VPN, je sais que ce genre de client ne garderai pas son accès très longtemps.

Bref, j’ignore ce que les anonymous conseillent sur leur #, mais je serai surpris d’apprendre qu’ils utilisent réellement ce logiciel, que ce soit en passant par un VPN ou pas.

OH !!! Putain de bordel de merde !!!

T’es qui toi ? 🙂

Parce que ton fournisseur, enfin l’ip par laquelle tu te pointe dans mon trou paumé… Je te cache pas qu’elle me donne des frissons partout 🙂

Pour avoir accès à cette plage la, tu dois clairement pas être le premier venu. Donc pardon si j’ai dit de grosses bêtises, profonds respects, et tout et tout…

Je ne suis personne et on ne me doit pas plus de respect qu’à quiconque. :p

Je suis simplement connecté à travers TOR. Il est bien possible que ce soit moi qui dise des bétises, mais si je ne m’abuse les fournisseurs de VPN ont généralement des structures capables de résister à ce trafic, ne subissant qu’un DOS et non un DDOS puisque chaque connection réelle emprunte un chemin différent. En revanche, le site cible qui reçoit les attaques de milliers d’anonymes passant chacun par un tunnel différent tient beaucoup moins bien le coup. Aux dernières nouvelles, le chan Anonymous conseillait d’utiliser cyberghost, qui fait passer la connection à travers trois proxys « anonymes ». En version gratuite, Cyberghost est limité en trafic mais suffisant pour l’utilisation de LOIC. Je ne garantis pas que tous les Anonymous utilisent cet outil, mais il y en a c’est certain. Et ils ont intérêt à bien se cacher puisqu’effectivement ce programme en soi ne masque pas l’IP comme tu l’as fort justement relevé.

Évidement. Et j’aurai du facilement le comprendre si j’avais vérifié l’ip de ton autre message. Mais la, le choc était trop grand pour que les neurones puissent fonctionner normalement 🙂 Forcement, ces gars ont du être les premiers à mettre en place un noeud TOR chez eux. Regarde un peu ou était ton point de sortie pour ton avant dernier post : 80.237.226.74

Pour en revenir à LOIC, je comprend bien que ces infrastructures ne subissent qu’un DOS et pas un DDOS, mais cela n’est vrai que si chaque attaquant utilise un VPN différents. Or, des fournisseurs de solutions VPN, il en existe certes plusieurs, mais généralement le « meilleur » (prix le plus bas ou meilleur qualité prix et bonne garantie d’anonymat) et vite connu, de sorte que la majorité des gens vont tous utiliser les deux ou trois mêmes. On en revient donc à un DDOS en bon et due forme.

Mais merci pour les infos, on verra comment ça évolue…

Actuellement cette ip pointe en Allemagne, mais il me semble qu’hier soir c’était en République Tchèque. Tu me confirmeras où me diras si ton relevé indiquait un autre point de sortie. 🙂

Il me semble que les fournisseurs de VPN tels cyberghost ne font pas passer tous leurs « clients » par le même chemin, ce qui doit alléger la charge. Après je ne suis pas assez au fait pour le certifier mais il semblerait que ça fonctionne comme ça… au moins pour un temps. Effectivement, on verra comment cela évolue.

« Actuellement cette ip pointe en Allemagne ».

Mouahhaha 🙂 Oui, c’est en Allemagne, mais pas n’importe ou en Allemagne.

Cette IP appartient à un petit range très particulier… Fait un whois dessu et tu comprendra 🙂

Quand à TOR, il crée systématiquement de nouveaux tunnels, donc tous tes commentaires proviennent d’ips différentes. C’est pourquoi j’avais la possibilité de comprendre ce qui ce passait, si je n’avais pas regardé que l’ip d’un commentaire en particulier.

Ah oui effectivement ! Je n’avais pas vu. 🙂

Juste par curiosité , ça pointais où en allemagne ? 😀

J’ai donné l’IP (80.237.226.74). Il n’y avait donc plus qu’a faire un whois dessus -> CCC.

http://conscience-du-peuple.blogspo…

http://www.youtube.com/watch?v=HUJt…

Un SMURF ou un SAFRU avec 4 ou 5 machine est cest PARTI ;D